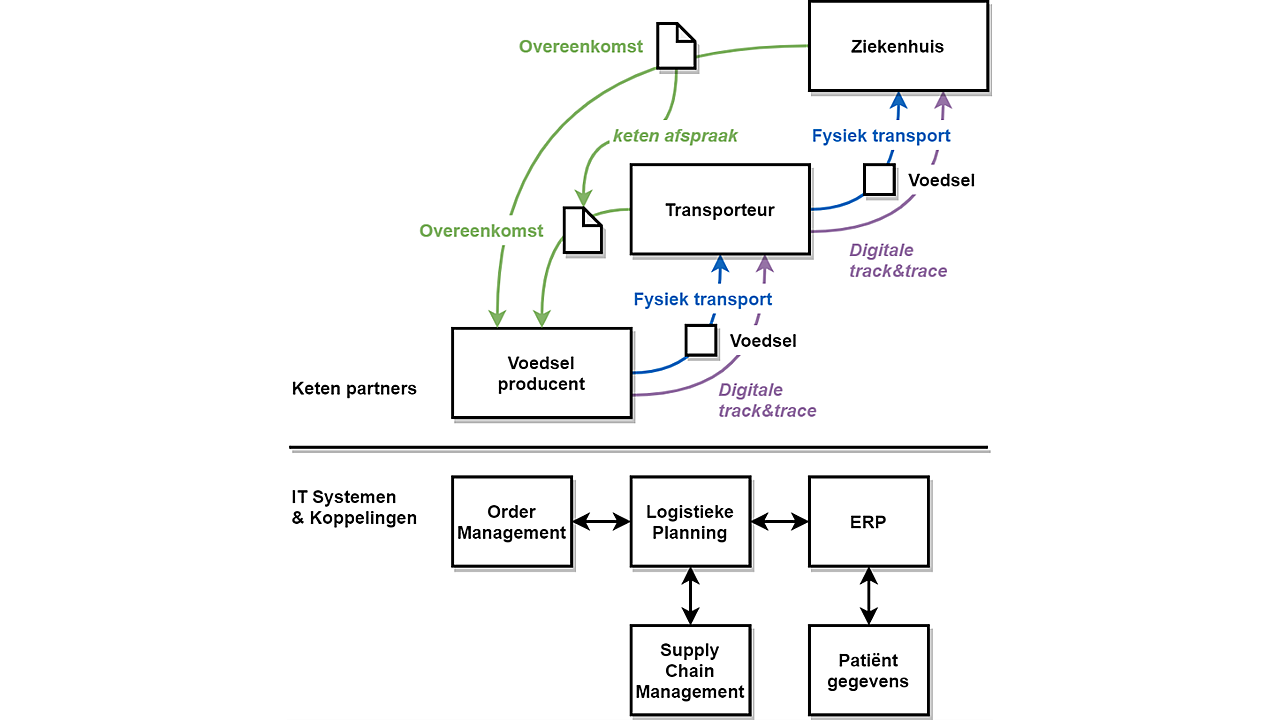

1. Specifieke kwetsbaarheden van leveranciers en dienstverleners: Om de toeleveringsketen NIS2-proof te maken zal een risicobeoordeling moeten plaatsvinden van de specifieke kwetsbaarheden van de leverancier of dienstverlener. In dit voorbeeld moet de vraag worden beantwoord; wat zijn voor een ziekenhuis de relevante/ specifieke kwetsbaarheden van een transportonderneming en/ of leverancier van voedsel? Tegelijk zal voor de transportonderneming hetzelfde gelden. De transportonderneming zal deze vraag stellen aan de voedselproducent. In de praktijk zal moeten worden bepaald in hoeverre het betreffende bedrijf wordt aangemerkt als een NIS2-bedrijf.

De koppelvlakken tussen de IT-systemen van ketenpartners kunnen kwetsbaar zijn. Een aanval op een component uit de keten kan doorwerken. Tussen verschillende domeinen moeten de meest kwetsbare systemen extra worden beschermd. Zo moet een aanval op een order management systeem van een logistieke partner niet kunnen leiden tot een extra risico voor een systeem dat gevoelige patiënt gegevens bevat in een ziekenhuis.

2. Kwaliteit van producten en diensten: Naast het beoordelen van de specifieke kwetsbaarheden, zal ook aandacht moeten worden besteed aan de kwaliteit van de producten en diensten van leveranciers of dienstverleners. Een manier om daar naar te kijken is bijvoorbeeld de aanwezigheid van certificaten. In dat verband is het interessant om te wijzen op de ontwikkelingen met betrekking tot de ‘Cyber Resilience Act (CRA)’. De CRA is een Europees wetsvoorstel waarin aandacht wordt besteed aan de digitale beveiliging van producten en diensten. In het voorstel wordt op verschillende plaatsen al verwezen naar de NIS2. Kortom, de beoordeling en certificering van producten en diensten zal ook apart aan de orde moeten komen. Het zal daarbij zeker ook zaak zijn om te kijken welke verplichtingen er al zijn, of komen of welke standaarden er op dit moment gelden in een bepaalde industrie.

3. Veilige ontwikkelingsprocedures van producten en diensten: Dit onderwerp hangt nauw samen met de beoordeling van de beveiliging van producten en diensten. Op grond van de NIS2 wordt verlangd dat NIS2-bedrijven bij het nemen van beveiligingsmaatregelen in de toeleveringsketen rekening houden met de digitale beveiliging in de ontwikkeling van producten en diensten. Hiervoor zal uiteraard technische expertise nodig zijn om dit goed te kunnen beoordelen.

Specifieke aandacht is daarbij nodig voor het periodiek bijstellen van zulke beoordelingen. Bij nieuwe bedreigingen horen soms nieuwe maatregelen. Zo leidt bijvoorbeeld de toegenomen dreiging van Ransomware-aanvallen tot de uitrol van nieuwe techniek zoals Ransomware-resistente ‘immutable backup’. Een wendbaar raamwerk zoals Agile en/of DevOps is nodig om dit soort wijzigingen tijdig in te kunnen voeren. Dit periodiek controleren en bijstellen kan een belangrijk onderdeel worden van ketenafspraken.

Samenwerken met klanten en leveranciers

Dit betekent dat NIS2-bedrijven het komende jaar veel met hun klanten en leveranciers in gesprek moeten gaan over hun beveiliging. Maar dat niet alleen, de beveiliging zal ook beoordeeld moeten worden, en er zullen afspraken moeten worden gemaakt over die beoordeling in de toekomst. Anders is het een momentopname waarvan wel haast zeker is dat die niet voldoende zal zijn om compliant te zijn met de verplichtingen van de NIS2.

Toegepast

De transportonderneming, de voedselproducent en het ziekenhuis zullen dus met elkaar in gesprek moeten gaan over hoe hun relatie wordt beheerst door de cyberbeveiligingsverplichtingen van een ieder. En daarmee wachten is niet verstandig. Immers, de contractuele afspraken die de komende maanden worden gemaakt moeten per 17 oktober 2024 ook voldoen aan de verplichtingen van de NIS2, juridisch en technisch, zodat er eigenlijk geen zwakste schakel meer is in de toeleveringsketen.

Meer informatie